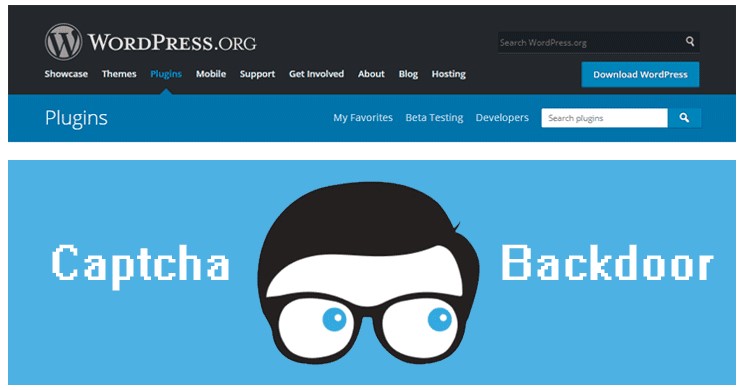

ការទិញនូវ Plugins ដ៏ពេញនិយមសម្រាប់យកទៅប្រើប្រាស់គឺជាយុទ្ធនាការនៃការចែកចាយមេរោគដែលក្លាយជានិន្នាការថ្មីដ៏អាក្រក់បំផុត។ នៅក្នុងគ្រោះថ្នាក់ដែលកើតឡើងនៅក្នុងពេលចុងក្រោយនេះត្រូវរកឃើញនៅលើ Captcha WordPress plugin របស់អ្នកអភិវឌ្ឍកម្មវិធីនៃក្រុមហ៊ុន BestWebSoft ដែលលក់ទៅកាន់អ្នកប្រើប្រាស់ បន្ទាប់មកពួកគេធ្វើការកែប្រែទៅលើ Plugin ដើម្បីធ្វើការដោនឡូត និងតម្លើងនូវទ្វារក្រោយ Backdoor មួយ។ នៅក្នុងប្លុកមួយចេញផ្សាយនៅថ្ងៃអង្គារ៍នេះ ក្រុមហ៊ុនសុវត្ថិភាព WordFence ទម្លាយថា Captcha plugin ដ៏ពេញនិយមរបស់ WordPress មានការតម្លើងច្រើនជាង ៣០០០០០ ដង។ ខណៈពេលដែលក្រុមហ៊ុន WordFence ធ្វើការវិភាគទៅលើកូដនៃ Captcha plugin គេរកឃើញនូវទ្វារក្រោយដែលអនុញ្ញាតឱ្យអ្នកសរសេរ Plugin ឬអ្នកវាយប្រហារធ្វើការបញ្ជាពីចម្ងាយទៅលើ Administrative ទៅកាន់វេបសាយរបស់ WordPress ដោយគ្មានការទាមទារការផ្ទៀងផ្ទាត់នោះទេ។ នៅក្នុង Plugin នេះប្រើប្រាស់នូវ Remote URL — https[://]simplywordpress[dot]net/captcha/captcha_pro_update.php — បន្ទាប់ពីការតម្លើងចេញពី WordPress ផ្លូវការនោះ។

កូដនៃ Backdoor នេះត្រូវរចនាឡើងដើម្បីបង្កើតនូវ Login មួយសម្រាប់អ្នកវាយប្រហារជាមួយនឹងសិទ្ធិជាអ្នកគ្រប់គ្រងក្នុងការចូលទៅកាន់គេហទំព័រច្រើនជាង ៣០០០០០ (កំពុងតែប្រើប្រាស់ Plugin) ធ្វើការបញ្ជាពីចម្ងាយដោយគ្មានការផ្ទៀងផ្ទាត់នោះទេ។ បន្ទាប់ពីការធ្វើការកែប្រែទៅលើកូដេញពី Remote Server គឺស្រដៀងគ្នាទៅនឹងកូដដែលប្រើប្រាស់នៅលើ Plugin ហើយវាថែមទាំងជួយអ្នកវាយប្រហារពីការស្រាវជ្រាវថែមទៀតផង។

ក្រុមអ្នកស្រាវជ្រាវរកឃើញនូវចំនួន Domains ជាច្រើនទៀតដែលមានអ្នកប្រើប្រាស់ដូចគ្នាដូចជា Convert me Popup, Death To Comments, Human Captcha, Smart Recaptcha និង Social Exchange ថែមទៀត។ WordFence ក៏សហការជាមួយនឹងក្រុមហ៊ុន WordPress ដើម្បីធ្វើការ Patch ទៅលើ Captcha plug-in និងបិទទៅលើ Author ចេញពីការធ្វើបច្ចុប្បន្នភាពតាមរយៈការបញ្ចេញនូវ Captcha Version 4.4.5 ៕